2 minutes pour comprendre... Falco

Sommaire

En 2 minutes #

Dans un environnement de containers, il est souvent complexe de déterminer si une de nos applications subit des changements non souhaités pendant qu’elle s’exécute ou bien de détecter qu’un utilisateur malveillant tente de contourner la sécurité de cette dernière.

Falco arrive donc pour répondre à ces différentes problématiques. Il s’agit d’un outil de surveillance de l’environnement d’exécution de vos applications capable de détecter en temps réel les activités suspicieuses sur celles-ci.

Falco permet également l’envoi d’alertes vers différents systèmes en cas de menace détectée et en fonction d’une suite de règles définies (que vous pouvez personnaliser). Il existe aujourd’hui un grand nombre de règles écrites par la communauté et trouvables facilement en ligne. Ce projet, qui a maintenant un écosystème large, fait partie de la Cloud Native Computing Foundation depuis 2018.

Par défaut, Falco va surveiller les appels systèmes Linux afin de surveiller ce qui se passe dans vos applications, mais il existe également d’autres sources de données pour évaluer les menaces. Par exemple, le format “Cloud Events” ou des systèmes comme Github et Okta sont supportés comme sources. De plus, il est possible d’ajouter ou de développer des plugins pour supporter d’autres sources.

En plus de sa capacité à surveiller et évaluer les menaces, Falco permet aussi d’y réagir. Basé sur la réception d’événements, il est trivial pour Falco d’envoyer les détails d’une menace détectée vers un autre outil capable d’endiguer les menaces et anomalies.

Quelques exemples concrets de détection :

- potentiels malwares à l’intérieur de vos applications

- accès non autorisé à des fichiers ou des secrets

- augmentation de privilèges par un attaquant

- déploiement d’une application vulnérable sur votre système

En savoir plus… #

Fonctionnalités principales #

- Présence de règles de sécurité par défaut pour détecter les comportements suspicieux.

- Détection des anomalies dans les appels système (syscalls) grâce aux probes eBPF ainsi que dans les journaux d’audit Kubernetes, Okta et AWS CloudTrail.

- Support de gVisor.

- Détection des connexion à des adresses ou noms DNS.

- Suivi de la performance via des métriques optionnelles.

- Support de macros réutilisables dans les règles.

- Alerting en temps réel via différentes méthodes (HTTP, gRPC, fichier, syslog, …)

Architecture #

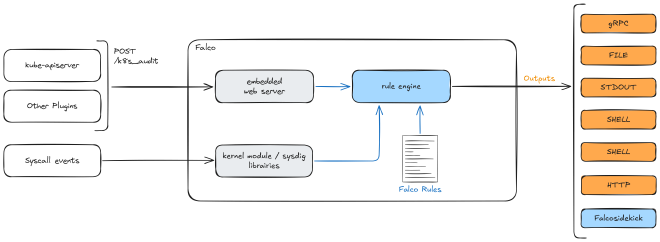

Voici un schéma illustrant les principaux composants de Falco :

Ecosystème #

Falco à un écosystème riche et extensible grâce à certaines de ses fonctionnalités. De nombreux plugins sont disponibles gratuitement et la communauté en développe régulièrement de nouveaux.

Falcosidekick #

Premier gros atout dans l’écosystème, Falcosidekick permet de gérer les alertes, de configurer des champs supplémentaires dans ces dernières et de gérer les différentes destinations.

Il y a un grand nombre de possibilités pour l’envoi de ces alertes et il est même possible d’envoyer des événements à des moteurs de FaaS. La liste des implémentations est disponible sur le readme du projet GitHub.

Falcosidekick propose également une interface web permettant de visualiser les événements et les statistiques de Falco et donc de cluster.

Falcoctl #

Il existe également un outil en ligne de commande qui permet d’administrer Falco ainsi que ses différents composants.

Talon #

Talon est un projet de l’écosystème permettant de réagir aux menaces et de créer des scénarios de remédiation à ces dernières. Il s’intègre directement avec les événements de Falco ou Falcosidekick; comme montré dans le schéma d’architecture ci-dessous :

Il existe sur Talon de nombreux “actionneurs” pour les remédiations. La liste des “actionneurs” est disponible dans la documentation officielle.

Bon à savoir #

- projet “graduated” de la CNCF

- les règles Falco sont de simples fichiers YAML, il n’y a pas de langage complexe à apprendre

- de nombreuses implémentations pour les outputs et sources d’événements sont disponibles

- la distribution de liste de règles est facile grâce au support de multiple backend de stockage

- un dépôt GitHub est disponible pour les plugins

Produits similaires #

Tetragon est un projet ayant des fonctionnalités similaires sur la détection des menaces via des syscalls ou eBPF. Cependant, bien que ce dernier se démarque par son orientation sur l’observabilité, il possède un écosystème moins riche que Falco.